Vào ngày 30/5/2022, chuyên gia an ninh mạng John Hammond đã công bố đoạn video khai thác lỗ hổng qua tính năng Preview (xem trước) của Windows đối với các file Word có thể kích hoạt mã độc được đính kèm. Hiện nay tuy chưa có có CVE nhưng đã cách thực hiện đã công bố công khai.

Có thể nói đây là lỗ hổng zero-day trong Microsoft Office vì hiện nay chưa có bản vá, các Hacker đang tích cực khai thác trong các tài liệu Word đính kèm mã độc để thực thi mã từ xa trên PC của nạn nhân.

Lỗ hổng được đặt tên là “Follina”, được dùng để khai thác cách các sản phẩm Office hoạt động với MSDT (Công cụ chẩn đoán lỗi của Microsoft), lỗ hổng này có thể được khai thác ngay cả khi macro bị vô hiệu hóa trong Microsoft Office.

Theo một số thông tin, lỗ hổng ban đầu đã được báo cáo cho nhóm bảo mật của Microsoft vào ngày 12 tháng 4 năm 2022, sau khi các File Word giả mạo hãng thông tấn Sputnik của Nga phát tán đến người dùng.

9 ngày sau, Microsoft đã quyết định rằng lỗ hổng này không liên quan đến bảo mật nên không giải quyết. Thật đáng tiếc, đó dường như là một quyết định sai lầm của đội ngũ bảo mật của Microsoft. Nhà nghiên cứu bảo mật Kevin Beaumont báo cáo lỗ hổng này hoạt động trên các phiên bản mới nhất của Microsoft Office, ngay cả khi đã được cập nhật phiên bản mới nhất.

Lỗ hổng “Follina” được đưa ra ánh sáng sau khi một nhóm nghiên cứu an ninh mạng độc lập có tên nao_sec phát hiện ra một tài liệu Word (“05-2022-0438.doc“) được tải lên VirusTotal từ một địa chỉ IP ở Belarus.

“Lỗ hổng này sử dụng liên kết bên ngoài của Word để tải HTML và sau đó sử dụng scheme ‘ms-msdt’ để thực thi mã PowerShell”. File Word có đính kèm mã độc sử dụng tính remote template của Word để tìm nạp File HTML từ máy chủ, sau đó sử dụng Schema URI “ms-msdt://” để tải mã độc về thực thi trên máy tính nạn nhân

Sở dĩ có tên gọi như vậy là do mẫu độc hại tham chiếu đến 0438, đây là mã vùng của Follina, một đô thị ở thành phố Treviso của Ý.

Bạn có thể xem video PoC dưới đây:

Hiện tác giả John Hammond đã công bố file PoC trên Github, bạn nào muốn nghiên cứu có thể tải về kiểm thử. Mình không khuyến khích sử dụng phương thức này để gửi các File Word có đính kèm mã độc cho người khác, như vậy sẽ vi phạm pháp luật.

Cách ngăn chặn lỗ hổng Follina

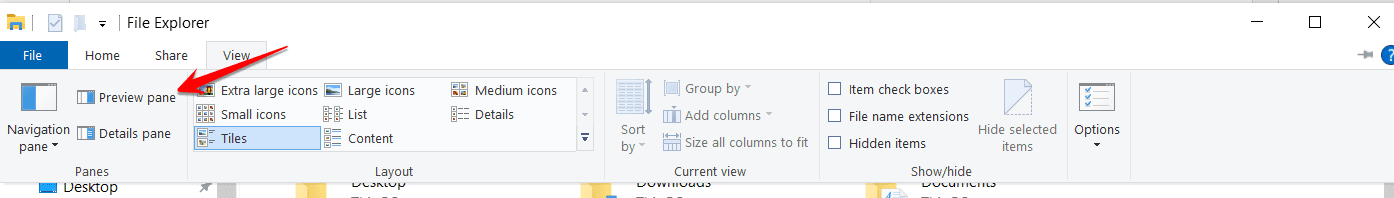

Hiện nay các phiên bản Office 2013, 2016, 2019, 2021 và Microsoft 365 trên cả Windows 10 và Windows 11 đều bị lỗ hổng này và Microsoft chưa có bản vá. Cách khắc phục tạm thời là tắt chế độ Preview trong Windows Explorer bằng cách Mở Windows Explorer -> View -> tắt chỗ Preview Pane đi

– Tải file unregister-msdt.reg sau đó mở vào file để thiết lập và áp dụng trong Regedit. Nếu hiện lên cửa sổ User Account Control thì chọn Yes.

– Tải file unregister-msdt.reg sau đó mở vào file để thiết lập và áp dụng trong Regedit. Nếu hiện lên cửa sổ User Account Control thì chọn Yes.

– Khi nhận file Word từ người khác hay tải từ Internet nên kiểm tra bằng Virustotal xem có bị đính kèm mã độc không?

– Nếu nhận được một file Word, Excel hay PPT hãy tải lên Google Docs, Sheets hoặc Slides để xem Online thay vì dùng phần mềm Microsoft Office.

Tin tổng hợp